Cybersecurity

what else

Canary Tokens, die Unsichtbaren Hüter der Cyberwelt

Einleitung

Die Inspiration zu diesem Artikel entstand aus der zentralen Frage: Wie können wir nicht nur auf Cyberangriffe reagieren, sondern sie bereits in ihrer frühen Phase erkennen und neutralisieren? Diese Suche nach proaktiver Sicherheit hat zu einer tiefen Auseinandersetzung mit den Canary Tokens geführt – einer faszinierenden Technologie, die als digitale Köder agiert und dazu dient, Eindringlinge zu enttarnen, bevor sie ihre zerstörerischen Absichten in die Tat umsetzen können.

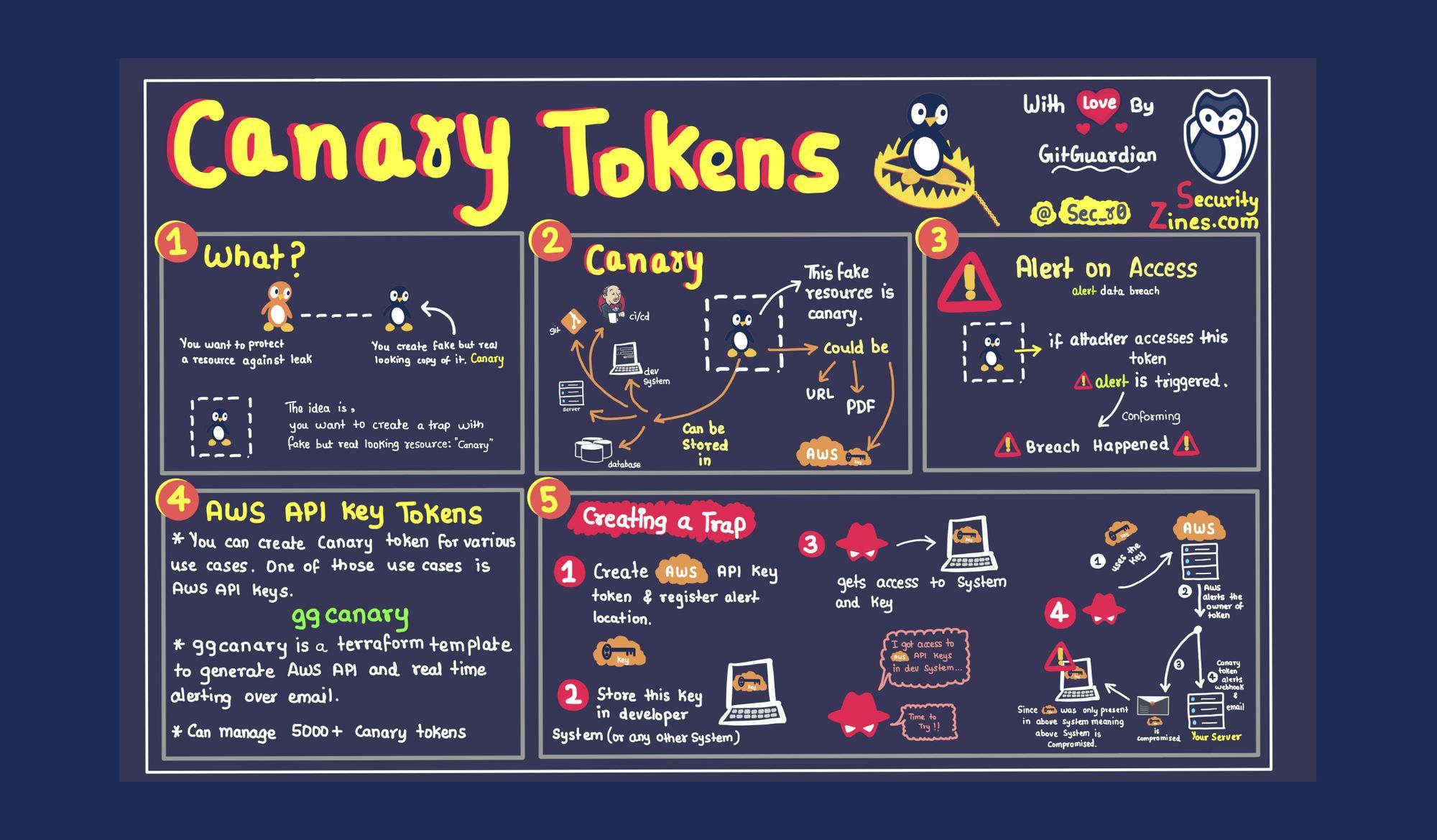

Inspiriert von der traditionellen Verwendung von Kanarienvögeln in Bergwerken agieren Canary Tokens als fortschrittliche Warnsysteme innerhalb digitaler Netzwerke. So wie der Tod eines Kanarienvogels Bergleute auf das Vorhandensein von giftigen Gasen aufmerksam machte, senden diese digitalen Pendants Alarme an Administratoren oder relevantes Personal, wenn sie auf potenzielle Bedrohungen stossen.

Die Grundidee hinter der Canary Token-Technologie ist eng mit dem Konzept der Früherkennung verbunden. In einer vernetzten Welt, in der die Gefahren vielfältig und fortschrittlich sind, wird die rechtzeitige Erkennung von Bedrohungen zu einem Schlüsselfaktor für den Schutz digitaler Infrastrukturen.

Canaries sind nicht nur einfach zu implementieren, sondern erfordern auch minimale Wartungsaufwände, was sie zu einer kostengünstigen Methode zur Sammlung von Bedrohungsdaten macht. Vorkonfiguriert für eine schnelle Bereitstellung ermöglichen sie IT-Personal, die Sicherheit innerhalb von Minuten zu stärken.

Canary Tokens im Detail

Canary Tokens agieren als digitale Köder, die geschickt in Systeme integriert werden, um Angreifer zu identifizieren, bevor sie ernsthaften Schaden anrichten können. Die Vielfalt der verfügbaren Token-Typen ermöglicht es Sicherheitsverantwortlichen, ihre Verteidigungsstrategien flexibel an die spezifischen Anforderungen anzupassen.

- File-Canaries: Diese werden als harmlose Dateien getarnt und in sensiblen Bereichen des Netzwerks platziert. Ein unberechtigter Zugriff oder eine Änderung an diesen Dateien löst einen sofortigen Alarm aus.

- URL-Canaries: Getarnte Links dienen als Lockvögel und ermöglichen die Identifizierung von potenziellen Angriffen durch das Überwachen des Zugriffs auf diese URLs.

- Token-Canaries: Spezielle Codes oder Schlüssel, die unbefugte Zugriffsversuche auf kritische Ressourcen melden, bieten eine zusätzliche Sicherheitsebene.

- Dokumenten-Canaries: In Dateien eingebettet, überwachen sie Veränderungen oder Zugriffsversuche auf sensible Dokumente.

- DNS-Token: Alamiert, wenn der hostname aufgerufen wird.

Die Page von Canarytoken ermöglicht ein einfaches erstellen von den sogenannten Canary Tokens.

- Implementierungsvielfalt:

Die Integration von Canary Tokens bietet eine Vielzahl von Vorteilen, die über die einfache Erkennung von Angriffen hinausgehen. - Verhaltensanalyse:

Canary Tokens ermöglichen eine detaillierte Analyse des Angriffsverhaltens. Diese Daten sind entscheidend, um Angriffsmuster zu identifizieren und zukünftige Bedrohungen besser zu verstehen. - Automatisierte Reaktionen:

Durch die Integration von Canary Tokens in automatisierte Sicherheitssysteme können Organisationen nicht nur Angriffe identifizieren, sondern auch schnelle und präzise Reaktionen initiieren, um Schäden zu minimieren. - Canary Token nutzen für gezielte Schulungen:

Die Analyse von Angriffsversuchen auf Canary Tokens ermöglicht es Sicherheitsteams, gezielte Schulungen zu entwickeln und Mitarbeiter für die neuesten Bedrohungen zu sensibilisieren. Zum Beispiel für Phising Kampagnen anhand QR-Codes.

Kritische Überlegungen:

Trotz ihrer Effektivität sind Canary Tokens nicht frei von Herausforderungen. Eine übermässige Platzierung könnte Fehlalarme auslösen, während zu wenige möglicherweise nicht ausreichen, um komplexe Angriffe zu erkennen. Eine sorgfältige Planung und laufende Anpassungen sind entscheidend für den Erfolg dieser Sicherheitsstrategie.

Canary Tokens und Honeypots – dasselbe?

Canary Tokens und Honeypots verfolgen ähnliche Ziele, setzen jedoch unterschiedliche Ansätze ein. Ein Honeypot gibt vor, ein attraktives Ziel für einen Cyberkriminellen zu sein. Wenn ich als Angreifer auf den Köder hereinfalle, können IT-Administratoren mein Verhalten studieren und entscheidende Informationen über die Art der Bedrohung sammeln.

Aber was ist ein Canary Token? Ein Canary Token kann dazu verwendet werden, mein Verhalten als Cyberkrimineller zu verfolgen. Es wird in reguläre Dateien implantiert, und wenn ich als Benutzer auf die Datei zugreife oder einen Prozess ausführe, wird eine Nachricht an die Person gesendet, die das Token implantiert hat. Wenn ich als Cyberkrimineller das Token öffne, erhalte ich deren IP-Adresse und den Token-Namen sowie die Zeit, zu der die Datei zugegriffen wurde. Kurz gesagt, ein Honeypot bietet mir einen Ort, an dem ich spielen kann, während ein Canary Token mir ein Spielzeug zum Spielen gibt. Mit beiden Lösungen kann ich, sobald ich in die Falle tappe, wertvolle Informationen über mich gesammelt werden.

Wie effektiv sind Canary Tokens bei der Verhinderung von Sicherheitsverletzungen?

Wenn ich als Angreifer eine Datei öffne, die ein Canary Token enthält, erhält der Verteidiger sofort Details, die er verwenden kann, um meinen nächsten Schritt zu vereiteln. Dies kann dem Verteidiger einen Vorteil verschaffen, wenn er sich gegen verschiedene Arten von Angriffen verteidigt. Ausserdem ist eine Datei mit einem Canary Token darin ein Dummy-Ziel mit wenig bis keinem Wert für mich als Angreifer. Die Verteidigungsmethodik von Canary ähnelt daher der eines Honeypots, da sie meine Zeit und Ressourcen verschwendet, während wertvolle Informationen über mich gesammelt werden.

Die Bereitstellung von Canary Tokens muss präzise erfolgen. Wenn die Datei oder URL nicht von einem Angreifer aufgerufen wird, erhalte ich als Verteidiger keine wertvollen Einblicke. Ausserdem kann ich als Angreifer in ein System eindringen, ohne auf die Datei mit dem Canary Token zuzugreifen. Daher reicht eine Serie von Canary Tokens allein nicht aus, um eine angemessene Verteidigung gegen Sicherheitsverletzungen zu gewährleisten.

Fazit

Die Implementierung von Canary Tokens bietet eine effektive Methode zur Früherkennung von Cyberbedrohungen, indem sie als digitale Köder agieren und potenzielle Angreifer frühzeitig identifizieren. Der geringe Wartungsaufwand und die Möglichkeit, das Verhalten von Eindringlingen zu analysieren, machen sie zu einer sinnvollen Ergänzung in der Cybersicherheitsstrategie. Dennoch ist eine präzise Implementierung entscheidend, um Fehlalarme zu vermeiden und das volle Potenzial dieser Frühwarnsysteme auszuschöpfen.

Wie kann ich Canary Token für Threat Hunting nutzen

Beispiele:

In diesem Youtube Video erhälst du einen Überblick wie du Canary Token anwenden kannst.

How to Use canary token for threat hunting

Dieser Artikel gibt ein Beispiel für eine Einsetzung des Canary Tokens.

Quellen:

Gitguardian.com

Lernen, heisst nicht (aus)rasten

Warum starte ich diesen Blog? In erster Linie ist es meine persönliche Herausforderung, ständig wachsam und auf dem neuesten Stand zu bleiben. Die Welt der Cyber Security ist dynamisch und ändert sich ständig. Neue Bedrohungen und Technologien tauchen auf, und es ist mein Interesse, diese Entwicklungen zu verstehen und zu teilen. Dieser Blog ist mein Werkzeug, um mich selbst dazu zu verpflichten, kontinuierlich zu lernen und zu wachsen.